マクニカ、2022年度に日本企業や個人を狙った標的型攻撃の調査レポートを本日公開

配信日時: 2023-07-27 10:00:00

~ランサムウェアの陰に隠れた標的型攻撃の手法を共有し日本のセキュリティ対策に寄与~

株式会社マクニカ(本社:神奈川県横浜市、代表取締役社長:原 一将、以下マクニカ)は、2022年度に日本に着弾した標的型攻撃に関する調査レポート「標的型攻撃の実態と対策アプローチ 第7版」を著書し、本日公開いたします。

2022年度は、国内組織でも最新のセキュリティ対策であるEDR (Endpoint Detection & Response) 製品の導入が海外拠点まで含めて浸透してきたことなどもあり、これまで標的型攻撃が観測されなかった組織での観測が散見されました。10年ほど前から国内でも観測され活発に啓蒙されるようになった標的型攻撃ですが、ランサムウェアを使ったサイバー犯罪グループの攻撃手法が企業ネットワークへの侵入に変化し標的型攻撃の手法と共通する点が増え、現在セキュリティ製品による対策の観点では差異が少なくなっています。このような背景から「標的型攻撃」という単語がセキュリティ業界の過去のバズワードとして捉えられるケースも少なくありません。

情報窃取を目的とした標的型攻撃は、ランサムウェアによる攻撃と違って長期間に渡って侵害に気付きにくく、情報共有もされにくいと言えます。しかしながら標的型攻撃の傾向として、10年ほど継続して標的にされている業界がある一方、製造業など新しい標的に攻撃が届くような事態も起こり始めています。

本レポートは、2022年度に観測された日本の組織から機密情報を窃取しようとする攻撃キャンペーンに関する分析内容を、注意喚起を目的として記載しています。特定の組織を狙った標的型攻撃が継続して発生し、警戒が必要な現況において、日本企業のセキュリティ対策の参考となることを願っています。

マクニカは今後も、日本企業の産業競争力を徐々に蝕んでいく標的型攻撃に対して、粘り強い分析と啓発活動に取り組み、微力ながらも日本経済の発展に寄与できるよう努めてまいります。

【以下、レポートより一部抜粋】

■攻撃のタイムラインと攻撃が観測された業種

2022年度は、2021年度の観測から継続してAPT10攻撃グループのLODEINFOマルウェアを使った攻撃がこれまで同様にメディアや安全保障関連といった業種で活発に観測されました。LODEINFOマルウェアを使った攻撃では、配送されるファイルがOfficeのマクロファイルに加えてVHD形式のディスクイメージファイルが使われた事や、DLLサイドローディングに利用する正規実行ファイルの変更、ローダDLLの難読化といった変化が確認されました。これらと比べると、メモリ上のペイロードであるLODEINFO本体は若干のアップデートにとどまっていました。また、以前から継続した攻撃キャンペーンの一環と思われる攻撃として、Lazarus攻撃グループの仮想通貨関連組織を標的としたショートカットファイルをダウンロードのコマンドとして悪用する攻撃が観測されています。この観測については、2019年頃に報告された手法とほとんど変化がありませんでした。2022年度から新しく観測された攻撃として、Operation RestyLink、EneLink、Earth Yako攻撃グループによる攻撃キャンペーンを安全保障関連の組織で観測しました。また、2022年度から新たに観測された攻撃として、TA410攻撃グループによるFlowCloudマルウェアを使った攻撃、Pirate Panda(別名 Tropic Trooper、GouShe)の攻撃が観測されました。この2つの攻撃キャンペーンは、国内の製造業種の中国拠点での観測でした。これら攻撃の観測について、FlowCloudマルウェアがUSBメモリからの感染であった点を除いて、スピアフィッシングメールやチャットツールの添付ファイルが主な感染経路となっていました。2021年度までは、A41APT攻撃キャンペーンのようにVPN装置といった公開システムの脆弱性をついて侵入する攻撃が見られましたが、2022年度の特徴としては公開システムからの侵入事案が減少した観測となりました。

<タイムチャート>

画像 : https://newscast.jp/attachments/lzuNRBgu5CPMOlxgLLDt.png

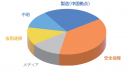

<標的組織のパイチャート(2022年度)>

画像 : https://newscast.jp/attachments/sgdtLMDeaqWMek5nF5Ku.png

2022年度は、LODEINFOマルウェアとOperation RestyLink攻撃キャンペーンの標的として、安全保障関連の組織への攻撃が多く観測されました。また、LODEINFOマルウェアを使った攻撃キャンペーンでは、2021年度に一度観測されなくなったものの、2020年度まで攻撃が観測されていたメディア業種で再び観測がありました。国内組織の製造業の攻撃検出については、中国拠点で集中的な攻撃の観測があり、中国でビジネスを展開されている国内企業は、本レポートのTA410やPirate Pandaといった攻撃グループの手法などもセキュリティ対策の参考にしていただければと思います。

■目次

・はじめに

・攻撃のタイムラインと攻撃が観測された業種

・攻撃の概要

2022年5月

2022年7月

2022年8月

2022年9月

2022年11月

2023年3月

・新しいTTPsやRATなど

Pirate Panda 中国拠点のスピアフィッシング攻撃

LODEINFOを使う攻撃キャンペーン

・攻撃グループごとのTTPs(戦術、技術、手順)

・TTPsより考察する脅威の検出と緩和策

マルウェアの配送・攻撃について

インストールされるRAT、遠隔操作(C2サーバについて)

・検知のインディケータ

【レポートの公開URLはこちら】

https://www.macnica.co.jp/business/security/security-reports/143962/index.html

※本文中に記載の社名及び製品名は、株式会社マクニカおよび各社の商標または登録商標です。

※ニュースリリースに掲載されている情報(製品価格、仕様等を含む)は、発表日現在の情報です。その後予告なしに変更されることがありますので、あらかじめご承知ください。

株式会社マクニカについて

マクニカは、半導体、サイバーセキュリティをコアとして、最新のテクノロジーをトータルに取り扱う、サービス・ソリューションカンパニーです。世界23か国/地域81拠点で事業を展開、50年以上の歴史の中で培った技術力とグローバルネットワークを活かし、AIやIoT、自動運転など最先端技術の発掘・提案・実装を手掛けています。

マクニカについて:www.macnica.co.jp

詳細はこちら

プレスリリース提供元:NEWSCAST

スポンサードリンク

「株式会社マクニカ」のプレスリリース

「技術・テクノロジー」のプレスリリース

- 医療創生大学と公益財団法人ときわ会が地域医療の充実を目指し連携協定を締結01/27 17:20

- 【横浜市立大学】コムギの収量を下げる有害変異の除去を目指して01/27 14:00

- 真珠腫性中耳炎に対する新たな薬物治療の可能性を発見01/27 10:15

- 「技術・テクノロジー」のプレスリリースをもっと読む

スポンサードリンク

最新のプレスリリース

- Spritzer Celebrates CNY 2026 with 'Unstoppable Love' - A Story of Timeless Love, Family Bonds and Healthier Festive Choice01/27 19:45

- アスベスト調査をクラウド管理!「アスレポ」でアスベスト調査報告業務を効率化01/27 19:37

- 【2026年カレンダープレゼント中】Dr.sayakaorオリジナルカレンダー100名様限定01/27 19:15

- 「恵方巻の巻き方に“正解”がある」って知ってた?崩れる悩みはプロの技で即解決!01/27 19:15

- インティメート・マージャー、3/3(火)・4日(水)に「MarkeZine Day 2026 Spring」に出展決定01/27 19:15

- 最新のプレスリリースをもっと見る